題目:https://ctflearn.com/challenge/114

提示說要使用 POST 才能得到對應的資料,因此嘗試了:

fetch('/post.php', { method: 'POST' })但仍得到一樣的回應,不過在 developer tools 看到了 HTML 註解,知道要送額外的資料,因此再次嘗試了:

fetch('/post.php', { method: 'POST', body: JSON.stringify({ username: 'admin', password: '71urlkufpsdnlkadsf' }) })這次仍是相同的回應,判斷可能是資料形態的問題(JSON v.s. FormData),調整以後再次嘗試:

const data = new FormData()

data.append('username', 'admin')

data.append('password', '71urlkufpsdnlkadsf')

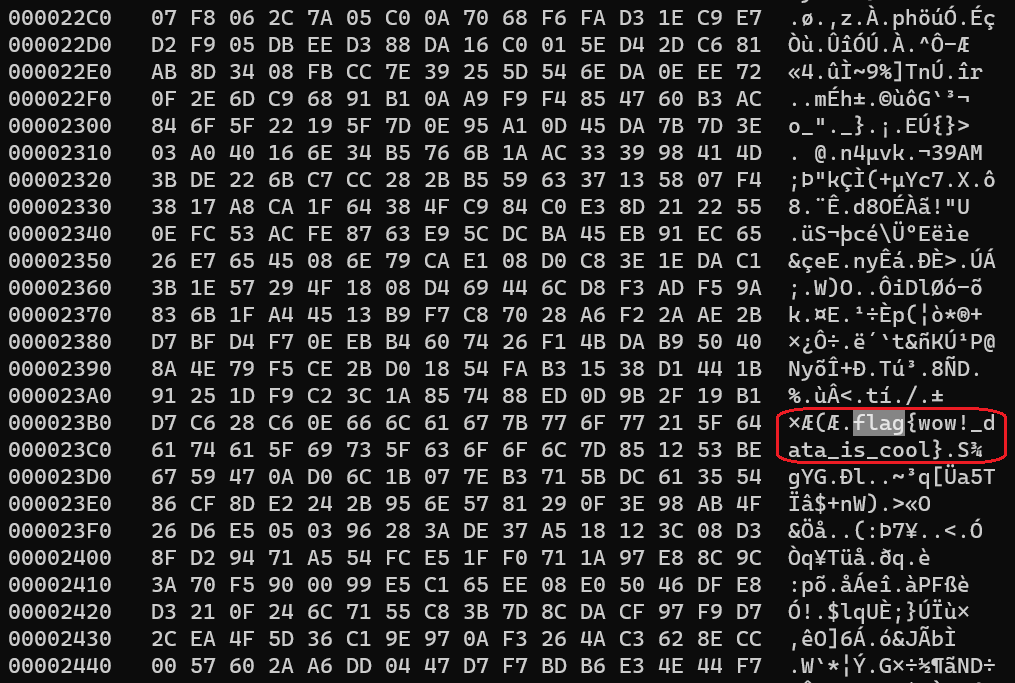

fetch('/post.php', { method: 'POST', body: data })這次就成功得到本題的 flag。